This is an old revision of the document!

Tema 2

* Publicare:

- 2022-01-10 18:00

* Termen de predare:

- 2022-01-26 23:55 - deadline HARD

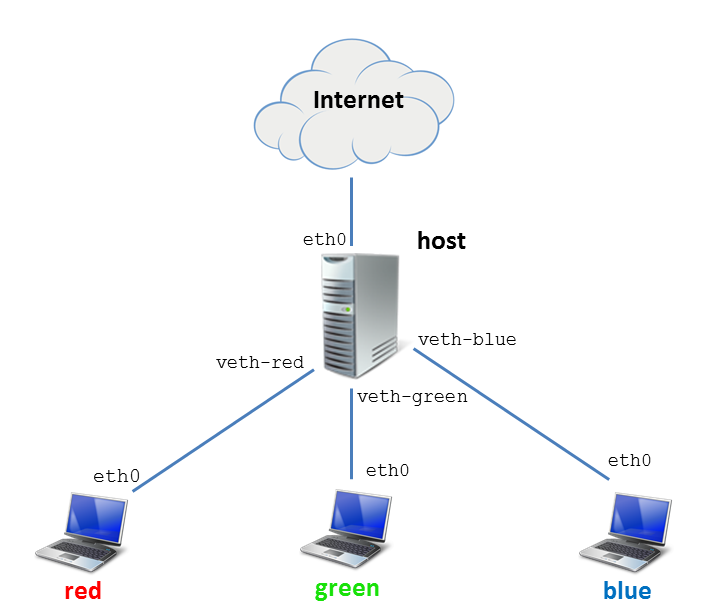

Tema constă în realizarea configurației unui set de exerciții pe o topologie simulată într-o mașină virtuală. Topologia este alcătuită din mașina guest și trei containere virtualizate cu ajutorul tehnologiei LXC (atenție: nu se folosește Docker, ca la laboratoare, însă modul de utilizare este similar). Mai multe detalii despre topologie găsiți la secțiunea Topologie.

Revizii:

Notare

Fiecare exercițiu are un punctaj propriu. Nota pe întreaga temă este dată de suma punctajelor acumulate în urma rezolvării fiecărui exercițiu.

Punctajul maxim care se poate obține pe întreaga temă este 100 de puncte. Acest punctaj este echivalent cu 1.95 puncte din nota finală.

Există exerciții bonus cu ajutorul cărora puteți obține 125 de puncte. Din păcate, punctajul se trunchiază la 100 de puncte. Puteți rezolva exerciții bonus în schimbul exercițiilor obișnuite.

Nu este obligatorie rezolvarea tuturor exercițiilor. Exercițiile pot fi rezolvate în orice ordine, mai puțin în situația în care un exercițiu depinde de rezolvarea unui alt exercițiu.

Topologie

Mașina virtuală

Utilizare

- Momentan, imaginea VM a temei este disponibilă doar local.

- Urmează ca zilele următoare să fie încărcată și pe OpenStack.

- Pentru autentificare pe VM local, utilizați credențialele student/student.

Rulare în VM local

- Pentru a rula mașina virtuală a temei local, o puteți descărca de la acest URL (1.6 GB arhivat .zip, 5-6 GB dimensiune dezarhivat).

- VM-ul este compatibil atât cu VirtualBox (testat cu 6), cât și VMWare (testat cu Workstation >= 15). Pe Linux, poate fi rulat și prin qemu+kvm.

- Accesul prin ssh cu parolă este activat, deoarece VM-ul rulează pe o rețea privată.

- Dacă întâmpinați probleme, creați un proiect de mașină virtuală nouă și atașați-i disk-ul existent

vmdk. - Atenție: Imaginea VM-ului diferă de cea a laboratorului, asigurați-vă că îl descărcați pe cel corect!

Verificarea temei

- Mașina virtuală conține checkerul (sursă închisă) și dispune de două scripturi pentru a face actualizarea și rularea sa mai simplă.

- Pentru verificarea temei este disponibil un checker local. Atenție: nu este substitut pentru depanare!

- Altfel spus, contează soluția voastră, nu checker-ul.

- Dacă, dintr-o greșeală, checker-ul dă rezulat pozitiv în cazul unui exercițiu rezolvat greșit nu înseamnă că se va puncta. O eventuală actualizare a checker-ul va puncta corect.

- Obiectivul trebuie să fie rezolvarea corectă a enunțului. Checker-ul vine ca o confirmare (ne dorim cât mai sigură) a acelei rezolvări.

- Punctajul afișat pe RL Checker va fi și cel acordat în catalog la final.

- Înainte de a rula checkerul, se recomandă descărcarea ultimului update prin rularea

root@host$ t2update

.

- Comenzile de mai jos pot fi rulate indiferent de directorul in care ne aflăm.

- Pentru a actualiza checker-ul:

t2update

- Pentru a rula checkerul:

t2check

- Exemple de folosire:

root@host:~# t2check task01 ......................... 10.0/10.0 task02 ......................... 10.0/10.0 task03 ......................... 10.0/10.0 task04 ......................... 10.0/10.0 ... root@host:~# t2check 11 task11 ......................... 0.0/10.0 mail not received

- Dacă sunt probleme, puteți să postați un mesaj pe thread-ul aferent de pe forum;

Predarea temei

- Pentru urcare soluție, rulați:

root@host$ t2check --save

- Rezultatul este o arhivă semnată în directorul în care invocați comanda.

- Folosind utilitarul

scp, copiați acest fișier pe stația voastră locală (atenție să nu încurcați directoarele și să copiați o arhivă veche / salvată în altă parte!). Dacă sunteți conectat la OpenStack prin serverul intermediarfep.grid.pub.ro, va trebui să copiați mai întâi acolo, apoi s-o preluați pe stația voastră de lucru (alternativ, puteți folosi funcționalitatea deProxyCommanda clientuluisshpentru o conexiune directă). - Încărcați arhiva pe RL Checker (Moodle).

Folosiți comanda reboot înainte să testați de-a întregul (checkerul local doar simulează ceva mai rapid).

/etc, /home și /root (atât pe host, cât și pe containere). NU instalați alte pachete în plus.

Personalizarea temei

Rezolvările sunt particularizate pentru fiecare student (pe baza contului Moodle). Pentru a obține aceste date, accesați link-ul Moodle RL Checker.

Datele de particularizare afișate pe Moodle vor fi introduse şi în fişierul /root/tema2.txt, unde va trebui să păstrați formatul text VARIABILA=valoare (liniile noi în plus nu contează)! Atenție: nu puteți personaliza aceste valori, ele fiind verificate cu strictețe de către checker-ul online!

Informațiile generate anterior vor fi folosite în enunțul temei cu următoarele notații:

- $A = valoarea variabilei A - $B = valoarea variabilei B - $C = valoarea variabilei C - $D = valoarea variabilei D - $E = valoarea variabilei E - $F = valoarea variabilei F - $G = valoarea variabilei G - $H = valoarea variabilei H - $I = valoarea variabilei I - $J = valoarea variabilei J - $K = valoarea variabilei K

Discuții legate de temă

Toate discuțiile legate de probleme/întrebări/exerciții din tema de RL trebuie puse pe forumul temei. Reguli de utilizare ale acestui forum:

- Nu se pun rezolvări pe forum.

- Fiecare întrebare legată de un task trebuie pusă pe thread-ul dedicat acelui task.

- În momentul în care puneți o întrebare, includeți în mesaj:

- contextul în care a apărut problema pe care o semnalați

- ce ați încercat să faceți pentru a repara problema

- alte informații care pot descrie mai bine problema

- dacă este vorba de rezolvarea unui task, cum ați verificat rezolvarea task-ului

- Verificați dacă cineva nu a mai întâmpinat aceeași problemă și i-a fost oferit un hint sau o soluție (lurk before you leap).

- Post-uri care nu sunt puse pe thread-ul corespunzător vor fi șterse.

- Nu creați thread-uri noi (off-topic) de discuție! Vor fi șterse.

Subiecte

/root/scripts/make-juju.py în loc de ./make-juju.py pentru a nu se baza pe directorul actual de lucru (working directory).

Se recomandă citirea întregului set de exerciții înainte de rezolvarea temei. În mod asemănător, la rezolvarea unui exercițiu se recomandă citirea întregului subset de exerciții.

- (10 puncte) Adresare IPv4

- Configurați cu adrese IP toate legăturile din topologie, astfel:

- Rețeaua

red:10.44.$A.0/27 - Rețeaua

green:172.18.$B.64/28 - Rețeaua

blue:172.18.$B.80/30 - Sistemul host va avea prima adresă asignabilă, iar containerul, pe cea de-a doua.

- Configurați rutarea IPv4 pentru a permite comunicarea între toate sistemele. Sistemele

red,greenșibluevor avea ruta default prin sistemulhost.

- (10 puncte) Adresare IPv6

- Configurați adrese IPv6 pentru întreaga rețea astfel:

- Rețeaua

red2022:2:$A:$C::/64 - Rețeaua

green2022:3:$B:$D::/64 - Rețeaua

blue2022:4:$B:$E::/64 - Sistemul host va avea prima adresă asignabilă, iar containerul, pe cea de-a doua.

- Configurați rutarea IPv6 pentru a permite comunicarea între toate sistemele. Sistemele

red,greenșibluevor avea ruta default prin sistemulhost.

- (5 puncte) Hosts

- Realizați configurațiile necesare astfel încât echipamentele să poată fi accesate prin numele lor (folosiți numele

host,red,green, respectivblue). Adăugați intrări de hosts doar pentru adresele IPv4.

- (5 puncte) Internet connectivity

- Realizați configurațiile necesare pentru ca cele 3 containere sa aibă acces la Internet.

- Configurați sistemul host astfel încât să facă translatarea doar pentru adresele IP configurate static pe interfețele containerelor, nu și pentru alte adrese din rețelele lor.

- Observație: adresa IP de pe

eth0a sistemuluihosteste asignată dinamic de către ISP, prin DHCP; configurarea trebuie realizată astfel încât conectivitatea la internet a containerelor să nu depindă de această adresă IP.

- (5 puncte) DNS server

- Configurați cele 3 containere pentru a putea accesa resurse din Internet pe baza numelor de domeniu al acestora (DNS).

- Observație: Fișierul /etc/resolv.conf este volatil. Ce scrieți in el nu va fi persistent! Găsiți altă soluție! (hint: distribuțiile moderne folosesc

systemd-resolved)

- (10 puncte) Configurați NAT pe sistemul host astfel încât:

- Conexiunile pe porturile

(21600 + $G),(21600 + $H),(18600 + $I), să conducă la conectarea ssh pe sistemeleblue,greenrespectivred. - Conectarea pe portul

(13700 + $K)să conducă la conectarea pe tracker-ul de pe sistemulgreen.

- (10 puncte) Configurați filtrarea de pachete pe

hostastfel încât:- conexiunile SMTP inițiate de pe sistemul

redsă fie blocate (inclusiv către host!); - conexiunile către tracker-ul ce rulează pe sistemul

greensă nu fie permise de pehost(decât prin port forward). - blocați TOATE conexiunile trimise către

blue, mai puțin protocoaleleicmp,sshșiftp. - atenție: NU blocați conexiunile inițiate de

bluesau răspunsurile de la acestea! folosiți reguli stateful;

- (5 puncte) Configurați serviciul de SSH pe toate sistemele astfel încât:

- autentificarea cu utilizatorul

studentde pe oricare sistem să fie permisă pe toate celelate sisteme (tot în cadrul utilizatoruluistudent) folosind chei publice; - folosind alias-uri SSH să fie folosite comenzi simplificate pentru autenficarea pe sisteme:

ssh hsă ducă către sistemulhostcu utilizatorulstudent;ssh rsă ducă către sistemulredcu utilizatorulstudent;ssh gsă ducă către sistemulgreencu utilizatorulstudent;ssh bsă ducă către sistemulbluecu utilizatorulstudent.- Observație:

ssh-copy-idutilizează autentificare ssh pe bază de parolă pentru a copia cheia. Mașina virtuală pe OpenStack nu permite astfel de autentificare pehost, așadar veți fi nevoiți să autorizați cheia publică manual in fișierul corespunzător!

- (10 puncte) Căutare recursivă pe server HTTP cu autentificare

- Creați pe sistemul

redscriptul/home/student/scripts/whereswaldocare să caute recursiv prin paginile de lahttp://host/.X/și să găsească fișierulwaldo.txt(e.g.,http://host/.X/sub/cale/waldo.txt). - Scriptul va trebui să afișeze DOAR conținutul paginii găsite!

- Va trebui să vă autentificați prin HTTP cu credențialele:

- username:

ana - password:

face_ReLe

- Desigur, trebuie mai întâi să descoperiți ce tip de autentificare să folosiți!

- (10 puncte) Descărcare / încărcare fișiere prin

ftp. Pe sistemulhost:- Realizați un script

/root/scripts/ftp-uploadcare uploadează DOAR fișierele de forma[UVT][0-10000].txt('U' sau 'V' sau 'T' urmat de un număr și extensia.txt) din directorul curent la URL-ulftp://red/upload/, autentificându-se cu utilizatorulfsși parolatalent+valoare. - Realizați un script

/root/scripts/ftp-downloadcare descarcă DOAR fișierele cu forma([a-zA-Z]+)-([0-9]+).tar.gz(adică orice șir de litere mici/mari, separatorul minus ('-'), un număr și extensia.tar.gz) de la URL-ulftp://red/downloadîn directorul curent. Descărcarea se face în mod anonim, fără autentificare. - Notă: Transferurile trebuiesc făcute în modul binar (și NU text)!

- Pentru testare, puteți să vă creați structurile necesare (checkerul face acest lucru automat).

- (10 puncte) Pe sistemul

hosteste configurat un server de e-mail (SMTP):- Pe sistemul

green, creați scriptul/root/scripts/sell-nftcare să trimită un mesaj cătrecontact@hostce va conține:- subiectul

Cumpara NFTuri cu RR - prima linie tipărită din argumentul primit de script;

- pe a doua linie a mesajului, un hash

sha256al atașamentului; - atașament cu fișierul

rr.jpegpreluat din directorul curent de unde este rulat scriptul.

- (5 puncte) Pe sistemul

host, creați un set de reguli de firewall pentru BLOCAREA și jurnalizarea acceselor luiblueasupra serviciuluitelnetde pe sistemulgreen.- Aceste reguli trebuie să genereze mesaje syslog pentru fiecare pachet blocat, ce vor fi salvate în fișierul

/var/log/insecure.log. - Mesajele trebuie prefixat de șirul

“insecure-telnet: ”. - Hint: rsyslog

- (5 puncte) Pe sistemul

red, creați un script/root/scripts/check-portcare va primi, ca prim argument, numărul unui port TCP (1-65535), și va scrie, la stdout, textul“adevarat”dacă acel port este deschis pehost(inclusiv IPv6!) si“nah”în caz contrar. - (Bonus - 10 puncte) Wireguard tunnelling

- Configurați un tunel Wireguard între

greenșiblue. - Denumiți interfețele de tunel

wg-rlpe ambele capete. - Folosiți rețeaua IPv6

2022:0:$F::/64pentru capetele tunelului (greenva avea a prima adresă IP asignabilă,bluepe cea de-a doua). - Hint: nu uitați să activați rutarea!

- (Bonus - 15 puncte) Advanced port forwarding

- Pe stația

blueva fi pornit un serviciu special pe portul TCPv69944care va asculta DOAR pe capătul de tunel wireguard creat anterior (checkerul îl va porni automat; pentru testare puteți folosinccu argumentul-s, trebuie să puteți trimite mesaje bidirecționale prin portul forwardat). - Configurați firewallul pe

green(aveți iptables instalat) pentru a realiza DNAT astfel încât conexiunile lagreenportul44să ducă către acest serviciu ce rulează peblue. - Accesul la serviciu prin

green:44va trebui să fie funcțional din orice rețea (e.g., încercați să vă conectați de pehostsaured)! - Restricție: este obligatoriu să folosiți DOAR

iptablespentru a rezolva acest exercițiu. E.g., nu e voie să folosiți un serviciu auxiliar care să asculte pe portul44și să redirecționeze pachetele lablue! - Hint: Folosiți

tcpdumpcu încredere ;)